L’equip SpecterOps, Steve Borosh

Una publicació recent al bloc del lloc de l’equip SpecterOps va ampliar la informació sobre com els crackers podrien crear hipotèticament fitxers .ACCDE maliciosos i utilitzar-los com a vector de pesca a persones que tinguessin instal·lada la base de dades de Microsoft Access. El que és més important, però, va destacar que les dreceres de Microsoft Access Macro (MAM) també es podrien utilitzar com a vector d’atac.

Aquests fitxers s’enllacen directament a una macro Access i ja existeixen des de l’era Office 97. L’expert en seguretat, Steve Borosh, va demostrar que qualsevol cosa es podia incloure en una d’aquestes dreceres. Això executa la gamma des d'una macro senzilla fins a càrregues útils que carreguen el conjunt .NET des de fitxers JScript.

En afegir una trucada de funció a una macro on altres podrien haver afegit una subrutina, Borosh va ser capaç de forçar l'execució de codi arbitrari. Simplement va utilitzar un quadre desplegable per seleccionar el codi a executar i va escollir una funció macro.

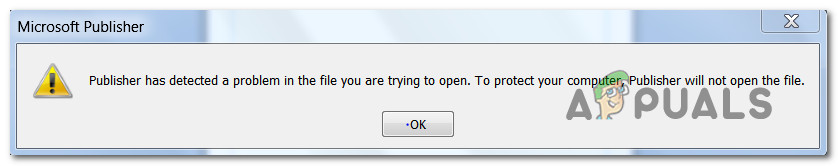

Les opcions d’Autoexec permeten que la macro s’executi tan bon punt s’obri el document, de manera que no cal que sol·liciteu permís a l’usuari. Borosh va utilitzar llavors l'opció 'Feu ACCDE' a Access per crear una versió executable de la base de dades, cosa que significava que els usuaris no haurien pogut auditar el codi encara que ho vulguessin.

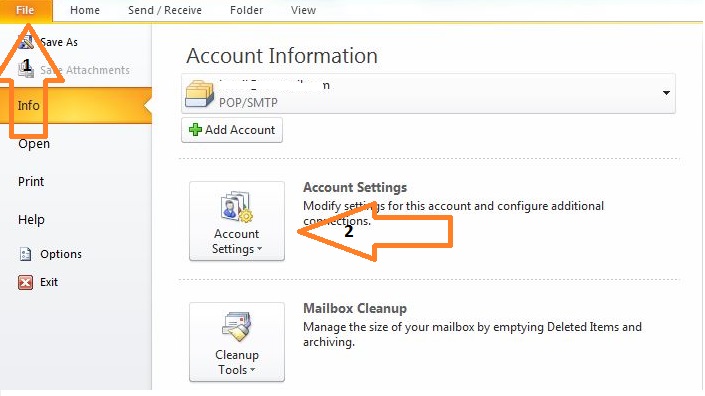

Tot i que aquest tipus de fitxer es podia enviar com a fitxer adjunt de correu electrònic, Borosh va considerar que era més eficaç crear una única drecera MAM que s’enllaçés remotament a la base de dades autoexec ACCDE per poder executar-la per Internet.

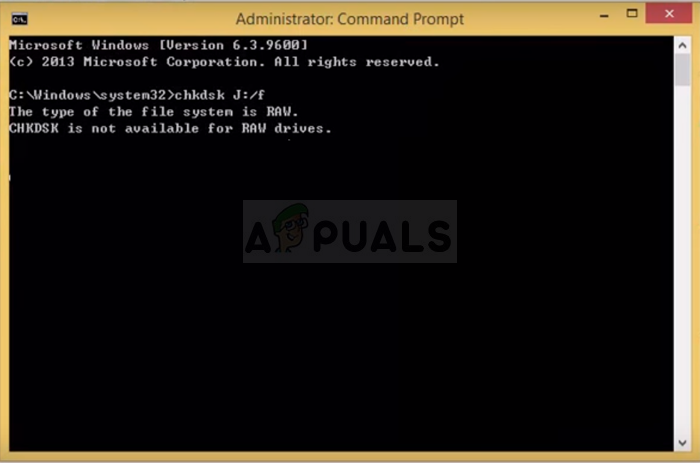

Després d’arrossegar la macro a l’escriptori per crear una drecera, se li va quedar un fitxer que no tenia massa carn. No obstant això, canviar la variable DatabasePath a la drecera li va donar la llibertat de connectar-se a un servidor remot i recuperar el fitxer ACCDE. Una vegada més, es podria fer sense el permís de l'usuari. A les màquines que tenen el port 445 obert, fins i tot es podria fer amb SMB en lloc d’HTTP.

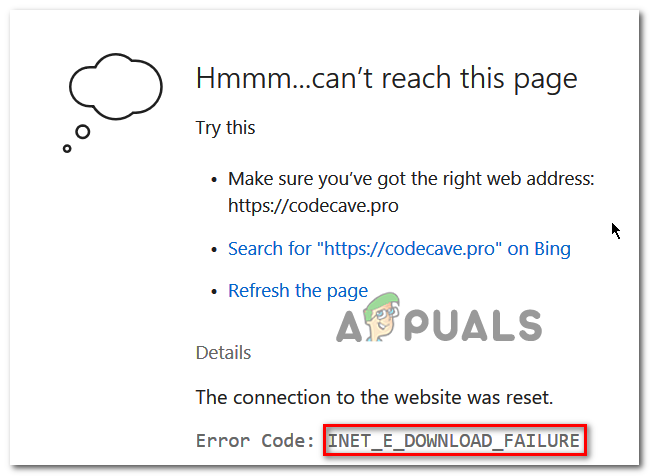

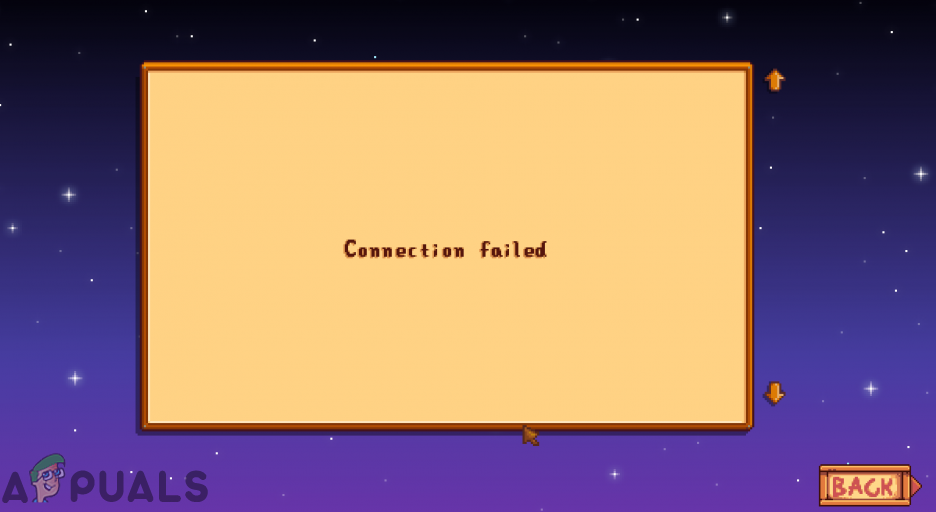

L'Outlook bloqueja els fitxers MAM per defecte, de manera que Borosh va afirmar que un cracker podria allotjar un enllaç de pesca en un correu electrònic inofensiu i utilitzar l'enginyeria social per aconseguir que un usuari recuperés el fitxer de lluny.

Windows no els sol·licita cap advertència de seguretat un cop obert el fitxer, cosa que permet executar el codi. Pot passar per uns quants avisos de xarxa, però molts usuaris poden ignorar-los.

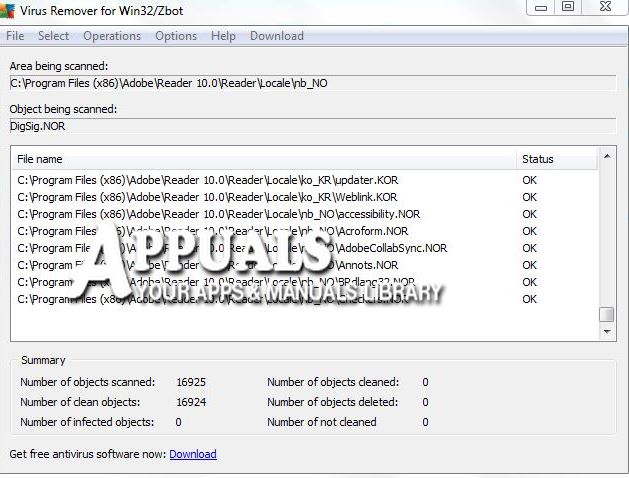

Tot i que aquest crack sembla enganyosament fàcil de dur a terme, la mitigació també és enganyosament fàcil. Borosh va poder bloquejar l'execució de macros des d'Internet simplement configurant la següent clau de registre:

Computer HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Tanmateix, els usuaris amb diversos productes d’Office hauran d’incloure entrades de claus de registre separades per a cada que sembli.

Etiquetes Seguretat de Windows