Imatge extreta de Bleeping Computer

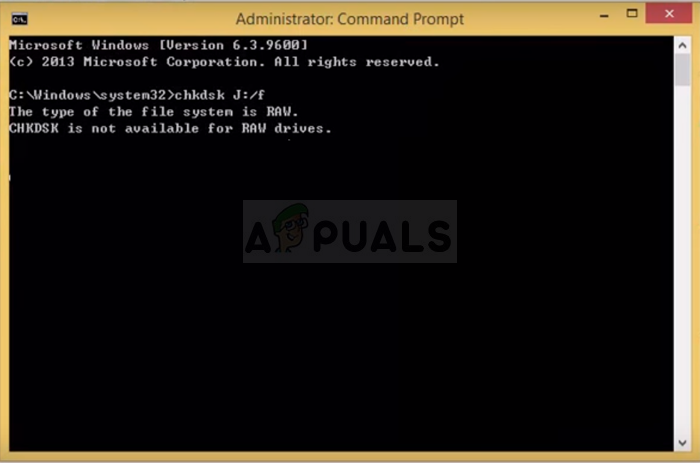

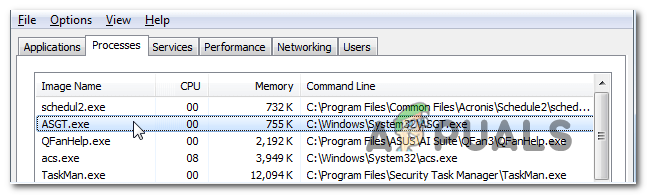

El tipus de fitxer de Windows '.SettingContent-ms', introduït inicialment a Windows 10 el 2015, és vulnerable a l'execució d'ordres mitjançant l'atribut DeepLink del seu esquema, que és un document XML simple.

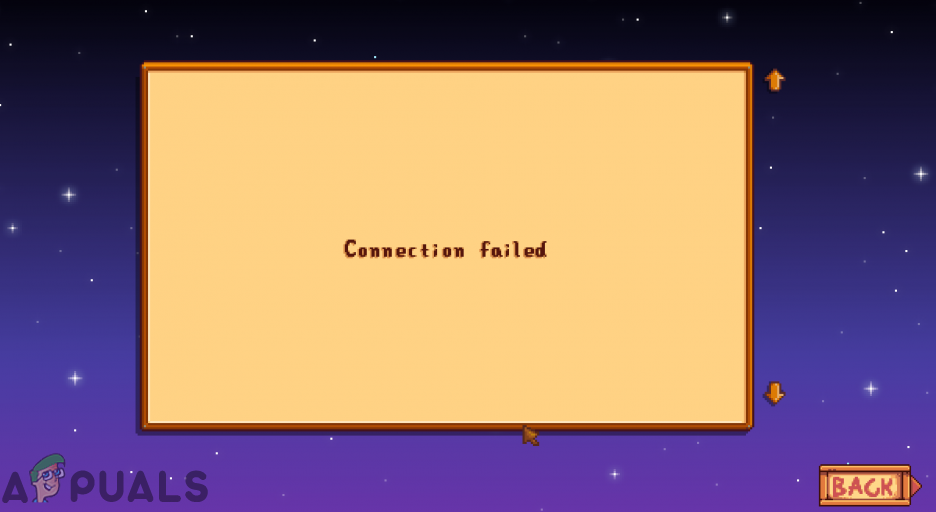

Matt Nelson de SpecterOps també va descobrir i informar de la vulnerabilitat que poden utilitzar els atacants per facilitar la càrrega útil per accedir-hi, també simulada en aquest vídeo

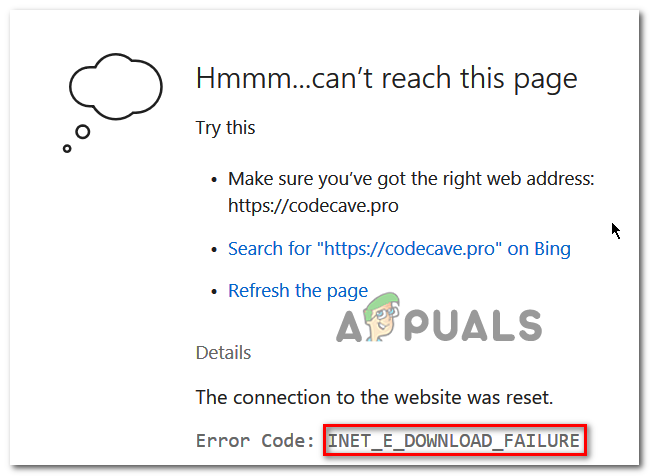

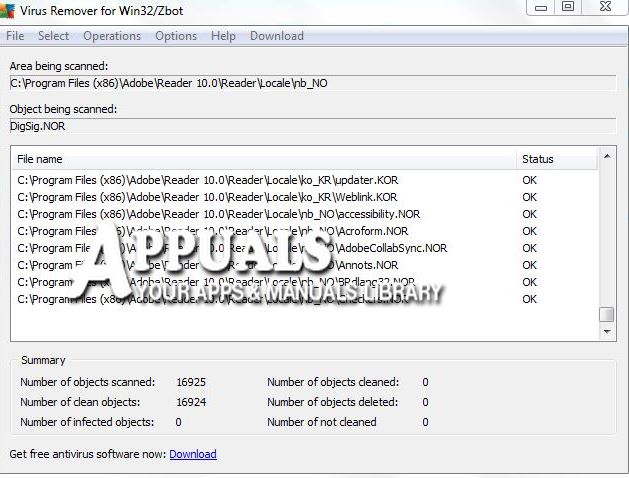

Els atacants poden utilitzar el fitxer SettingContent-ms per treure descàrregues d’Internet, cosa que planteja diverses possibilitats de danys greus, ja que es pot utilitzar per descarregar fitxers que poden permetre l’execució de codis remots.

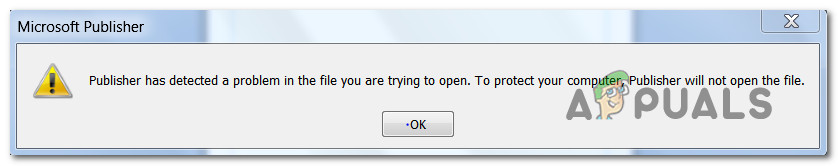

Fins i tot amb la regla de bloqueig OLE d’Office 2016 i la regla de creació de processos infantils d’ASR habilitats, l’atacant pot eludir el bloc OLE mitjançant els fitxers de fitxers .SettingsContent-ms combinats amb un camí de llista blanca a la carpeta Office pot permetre a l’atacant eludir aquests controls i executar arbitràriament com va demostrar Matt al bloc SpectreOps mitjançant el fitxer AppVLP.

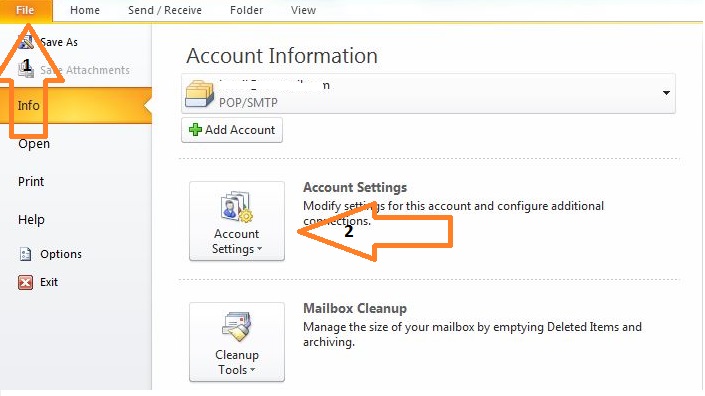

Càrrega útil d'evasió OLE / ASR: SpecterOps

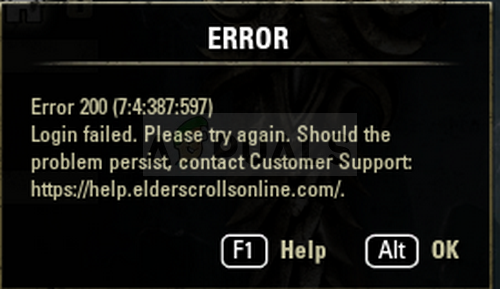

Per defecte, els documents d’Office es marquen com a MOTW i s’obren a Visualització protegida; hi ha alguns fitxers que encara permeten OLE i no són activats per la Vista protegida. Idealment, el fitxer SettingContent-ms no hauria d’executar cap fitxer fora de C: Windows ImmersiveControlPanel.

Matt també suggereix castrar els formats de fitxer matant els seus gestors configurant el 'DelegateExecute' a través de l'editor del registre a HKCR: SettingContent Shell Open Command tornarà a estar buit, no obstant això, no hi ha garanties que fer això no trenqui Windows. s'hauria de crear un punt de restauració abans d'intentar-ho.