Tot i que GNU / Linux és un sistema operatiu extremadament segur, moltes persones es deixen atraure en un fals sentit de seguretat. Tenen la mala idea que mai no pot passar res perquè treballen des d’un entorn segur. És cert que existeix molt poc programari maliciós per a l’entorn Linux, però encara és molt possible que una instal·lació de Linux es pugui comprometre en última instància. Si res més, considerar la possibilitat de rootkits i altres atacs similars és una part important de l'administració del sistema. Un rootkit fa referència a un conjunt d’eines que fan servir tercers usuaris després d’accedir a un sistema informàtic al qual no tenen dret. Aquest kit es pot utilitzar per modificar fitxers sense el coneixement dels usuaris legítims. El paquet Unhide proporciona la tecnologia necessària per trobar ràpidament aquest programari compromès.

Unhide es troba als repositoris de la majoria de les principals distribucions de Linux. L’ús d’una ordre de gestor de paquets com ara sudo apt-get install unhide és suficient per forçar-lo a instal·lar-se en versions de Debian i Ubuntu. Els servidors amb accés GUI podrien utilitzar el gestor de paquets Synaptic. Les distribucions Fedora i Arch tenen versions predeterminades de unhide per als seus propis sistemes de gestió de paquets. Un cop instal·lat unhide, els administradors del sistema haurien de poder utilitzar-lo de diverses maneres.

Mètode 1: identificadors de procés de forçat brutal

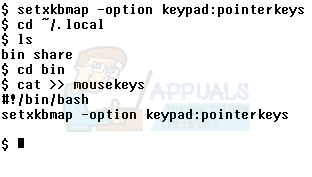

La tècnica més bàsica consisteix a forçar brutalment cada identificador de procés per assegurar-se que cap d'ells no s'hagi amagat a l'usuari. Tret que tingueu accés root, escriviu sudo unhide brute -d a la sol·licitud de la CLI. L'opció d duplica la prova per reduir el nombre de falsos positius reportats.

La sortida és extremadament bàsica. Després d'un missatge de drets d'autor, unhide explicarà les comprovacions que realitza. Hi haurà una línia que indiqui:

[*] Començar a escanejar amb força bruta contra PIDS amb forquilla ()i una altra declaració:

[*] Començar a escanejar amb força bruta contra PIDS amb funcions pthread

Si no hi ha cap altra sortida, no hi ha motiu de preocupació. Si la subrutina bruta del programa troba alguna cosa, informarà d'alguna cosa com:

PID HIDDEN trobat: 0000

Els quatre zeros serien substituïts per un número vàlid. Si només es llegeix que és un procés transitori, pot ser que aquest sigui un fals positiu. No dubteu a fer la prova diverses vegades fins a obtenir un resultat net. Si hi ha més informació, és possible que sigui necessari un control de seguiment. Si necessiteu un registre, podeu utilitzar el commutador -f per crear un fitxer de registre al directori actual. Les versions més recents del programa anomenen aquest fitxer unhide-linux.log i inclou una sortida de text pla.

Mètode 2: Comparació de / proc i / bin / ps

En lloc d'això, podeu dirigir unhide per comparar les llistes de processos / bin / ps i / proc per assegurar-vos que coincideixen aquestes dues llistes separades de l'arbre de fitxers Unix. Si hi ha alguna cosa malament, el programa informarà del PID inusual. Les regles Unix estableixen que els processos en execució han de presentar números d'identificació en aquestes dues llistes. Escriviu sudo unhide proc -v per iniciar la prova. Si feu servir v, el programa es posarà en mode detallat.

Aquest mètode retornarà una sol·licitud que indiqui:

[*] Cerca de processos ocults mitjançant / proc stat scanningSi es produeix alguna cosa inusual, apareixerà després d'aquesta línia de text.

Mètode 3: Combinació de les tècniques Proc i Procfs

Si cal, podeu comparar les llistes d'arbres de fitxers / bin / ps i / proc Unix alhora que també compareu tota la informació de la llista / bin / ps amb les entrades virtuals procfs. Això comprova tant les regles de l'arbre de fitxers Unix com les dades procfs. Escriviu sudo unhide procall -v per realitzar aquesta prova, que pot trigar força temps, ja que ha d’escanejar totes les estadístiques / proc i fer diverses proves. És una manera excel·lent de garantir que tot el servidor sigui copasètic.

Mètode 4: Comparació de resultats procfs amb / bin / ps

Les proves anteriors estan massa implicades per a la majoria de les aplicacions, però podeu executar les comprovacions del sistema de fitxers proc independentment per a una certa conveniència. Escriviu sudo unhide procfs -m, que realitzarà aquestes comprovacions més diverses comprovacions més proporcionades mitjançant la fixació de -m.

Aquesta és encara una prova força implicada i pot trigar un moment. Retorna tres línies de sortida separades:

Recordeu que podeu crear un registre complet amb qualsevol d'aquestes proves afegint -f a l'ordre.

Mètode 5: executar un escaneig ràpid

Si només heu d’executar una exploració ràpida sense preocupar-vos de comprovacions en profunditat, només heu d’escriure sudo unhide quick, que hauria d’executar-se tan ràpidament com el seu nom indica. Aquesta tècnica analitza les llistes de proc i el sistema de fitxers proc. També executa una comprovació que consisteix a comparar la informació recopilada de / bin / ps amb la informació proporcionada per les trucades als recursos del sistema. Això proporciona una única línia de producció, però, malauradament, augmenta el risc de falsos positius. És útil comprovar-ho després de revisar els resultats anteriors.

La sortida és la següent:

[*] Cerca de processos ocults mitjançant la comparació de resultats de trucades al sistema, proc, dir i psÉs possible que vegeu que apareixen diversos processos transitoris després d’executar aquesta exploració.

Mètode 6: Execució d'un escaneig invers

Una tècnica excel·lent per ensumar els rootkits implica la verificació de tots els fils ps. Si executeu l'ordre ps en un indicador CLI, podreu veure una llista d'ordres executades des d'un terminal. L'exploració inversa verifica que cadascun dels fils del processador que contenen imatges ps presenten trucades de sistema vàlides i que es poden buscar a la llista procfs. Aquesta és una bona manera de garantir que un rootkit no hagi matat res. Simplement escriviu sudo unhide reverse per executar aquesta comprovació. Hauria d’executar-se molt ràpidament. Quan s’executi, el programa us ha d’informar que busca processos falsos.

Mètode 7: Comparació de / bin / ps amb les trucades al sistema

Finalment, la comprovació més completa consisteix en comparar tota la informació de la llista / bin / ps amb informació extreta de trucades de sistema vàlides. Escriviu sudo unhide sys per iniciar aquesta prova. Probablement trigarà més a funcionar que els altres. Com que proporciona tantes línies de sortida diferents, és possible que vulgueu utilitzar l'ordre -f log-to-file per facilitar la revisió de tot el que ha trobat.

4 minuts de lectura