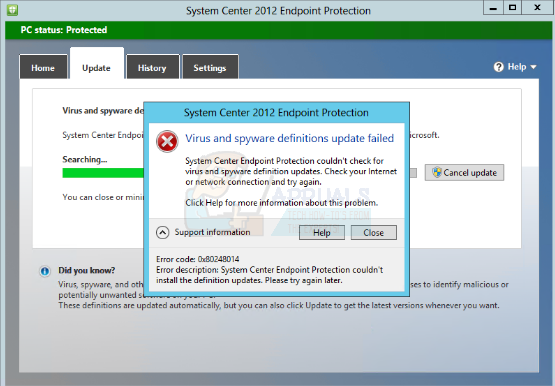

El Raspberry Pi és un popular ordinador de placa única que s’ha convertit en una moda en els darrers anys. A causa de la seva creixent popularitat i ús comú entre els codificadors per a principiants i els entusiastes de la tecnologia, s'ha convertit en un objectiu perquè els cibercriminals facin el que més els agrada fer: el robatori cibernètic. Igual que amb els dispositius de PC habituals que protegim amb nombrosos tallafocs i contrasenyes, és cada vegada més important protegir el vostre dispositiu Raspberry Pi amb una protecció multifacètica similar.

Raspberry Pi

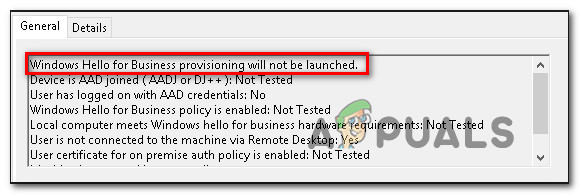

L’autenticació multifactor funciona combinant dos o més dels següents per proporcionar-vos accés al vostre compte o dispositiu. Les tres grans categories des d’on es proporciona informació sobre la concessió d’accés són: quelcom que sabeu, que teniu i que sou. La primera categoria pot ser una contrasenya o un codi PIN que hàgiu configurat per al vostre compte o dispositiu. Com a capa addicional de protecció, és possible que se us demani que proporcioneu alguna cosa de la segona categoria, com ara un pin generat pel sistema que s'envia al vostre telèfon intel·ligent o es genera en un altre dispositiu que tingueu. Com a tercera alternativa, també podeu incorporar alguna cosa de la tercera categoria, que inclou claus físiques, com ara la identificació biomètrica que inclou reconeixement facial, empremta digital i exploració de la retina, en funció de la capacitat del vostre dispositiu per realitzar aquestes exploracions.

Als efectes d’aquesta configuració, farem servir els dos modes d’autenticació més habituals: la contrasenya configurada i un testimoni únic generat a través del telèfon intel·ligent. Integrarem els dos passos amb Google i rebrem la vostra contrasenya mitjançant l’aplicació d’autenticació de Google (que substitueix la necessitat de rebre codis SMS al vostre telèfon mòbil).

Pas 1: obteniu l'aplicació Google Authenticator

L’aplicació Google Authenticator a Google Play Store.

Abans de començar a configurar el dispositiu, descarregem i instal·lem l’aplicació Google Authenticator al telèfon intel·ligent. Aneu a l’App Store d’Apple, a Google Play Store o a la botiga corresponent del dispositiu que estigueu operant. Baixeu-vos l'aplicació d'autenticador de google i espereu que s'acabi d'instal·lar. També es poden utilitzar altres aplicacions d’autenticació, com l’autenticador de Microsoft, però per al nostre tutorial utilitzarem l’aplicació d’autenticació de Google.

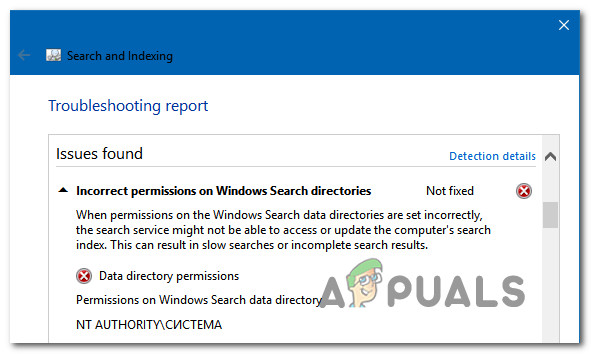

Pas 2: configuració de les connexions SSH

Els dispositius Raspberry Pi normalment funcionen amb SSH i també treballarem en la configuració de l’autenticació multifactor sobre SSH. Crearem dues connexions SSH per fer-ho per la següent raó: no volem que es bloquegi el dispositiu i, en cas que quedi bloquejat d’un flux, el segon us permetrà tornar a entrar Aquesta és només una xarxa de seguretat que estem posant en nom vostre: l'usuari propietari del dispositiu. Mantindrem aquest segon flux de xarxa de seguretat durant tot el procés de configuració fins que es completi tota la configuració i ens assegurem que la vostra autenticació multifactor funciona correctament. Si seguiu els passos següents amb deteniment i cura, no hauria d’haver cap problema en configurar l’autenticació.

La interfície Raspberry Pi.

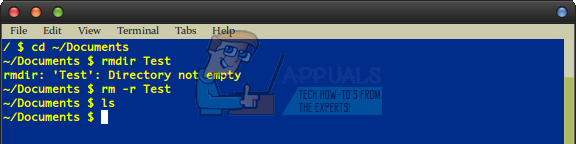

Inicieu dues finestres de terminal i escriviu l'ordre següent a cadascuna. Es tracta de configurar els dos corrents en paral·lel.

ssh nom d’usuari@piname.local

En lloc del nom d’usuari, escriviu el nom d’usuari del dispositiu. En lloc del nom pi, escriviu el nom del dispositiu pi.

Després de prémer Retorn, hauríeu de rebre un missatge de benvinguda a les finestres del terminal on també es mostri el nom del vostre dispositiu i el vostre nom d'usuari.

A continuació, editarem el fitxer sshd_config. Per fer-ho, escriviu l'ordre següent a cada finestra. Recordeu fer tots els passos d’aquesta secció a les dues finestres en paral·lel.

sudo nano / etc / ssh / sshd_config

Desplaceu-vos cap avall i busqueu on diu: ChallengeResponseAuthentication núm

Canvieu el 'no' per un 'sí' escrivint-lo al seu lloc. Deseu els canvis prement [Ctrl] + [O] i, a continuació, sortiu de la finestra prement [Ctrl] + [X]. Una vegada més, feu això per a les dues finestres.

Reinicieu els terminals i escriviu l'ordre següent en cadascun per reiniciar el dimoni SSH:

sudo systemctl reinicia ssh

Per últim. Instal·leu Google Authenticator a la configuració per integrar-hi el sistema. Per fer-ho, escriviu l'ordre següent:

sudo apt-get install libpam-google-authenticator

Els vostres fluxos ja s'han configurat i heu configurat l'autenticador de Google amb el dispositiu i el telèfon intel·ligent fins ara.

Pas 3: integració de l'autenticació multifactor amb Google Authenticator

- Inicieu el compte i escriviu l'ordre següent: autenticador de google

- Introduïu 'Y' per als tokens basats en el temps

- Esteneu la finestra per veure tot el codi QR que s’ha generat i escanegeu-lo al dispositiu del telèfon intel·ligent. Això us permetrà vincular el servei d’autenticació del vostre Raspberry Pi amb l’aplicació del vostre telèfon intel·ligent.

- Hi haurà alguns codis de còpia de seguretat que es mostraran sota el codi QR. Anoteu-los o feu-los una foto per tenir-los en reserva en cas que no pugueu verificar l'autenticació multifactor mitjançant l'aplicació Google Authenticator i, per acabar, necessiteu un codi de seguretat. Mantingueu-los segurs i no perdre’ls.

- Ara se us demanarà quatre preguntes i, a continuació, us expliquem com haureu de respondre-les introduint 'Y' per sí o 'N' per no. (Nota: Les preguntes següents es citen directament des del terminal digital de Raspberry Pi perquè pugueu saber exactament amb quines preguntes us trobareu i com respondre-hi.)

L’aplicació de Google Authenticator per a telèfons intel·ligents a iOS. Els comptes s’han esborrat per motius de seguretat i els dígits del codi de seguretat també s’han canviat i canviat.

- 'Voleu que actualitzi el fitxer' /home/pi/.google_authenticator '?' (sí / n): Enter 'I'

- 'Voleu no permetre diversos usos del mateix testimoni d'autenticació? Això us restringeix a un inici de sessió aproximadament cada 30 anys, però augmenta les vostres possibilitats de notar o fins i tot prevenir atacs home-al-mig (sí / n): ' Enter 'I'

- 'Per defecte, l'aplicació mòbil genera cada testimoni cada 30 segons. Per tal de compensar la possible distinció entre el client i el servidor, permetem un testimoni addicional abans i després de l’hora actual. Això permet una distinció de temps de fins a 30 segons entre el servidor d'autenticació i el client. Si teniu problemes amb una sincronització horària deficient, podeu augmentar la finestra de la mida predeterminada de 3 codis permesos (un codi anterior, un codi actual, el següent) a 17 codis permesos (els 8 codis anteriors, un codi actual, el vuit codis següents). Això permetrà una distinció de temps de fins a 4 minuts entre el client i el servidor. Voleu fer-ho? (sí / n): ' Introduïu 'N'

- 'Si l'ordinador en què inicieu la sessió no s'endureix contra els intents d'inici de sessió amb força bruta, podeu habilitar la limitació de velocitat per al mòdul d'autenticació. Per defecte, això limita els atacants a no més de 3 intents d'inici de sessió cada 30 anys. Voleu activar la limitació de tarifes? (sí / n): ' Enter 'I'

- Ara, inicieu l'aplicació Google Authenticator al telèfon intel·ligent i premeu la icona del signe més a la part superior de la pantalla. Escaneja el codi QR que es mostra al dispositiu Pi per aparellar els dos dispositius. Ara es mostrarà amb codis d’autenticació durant tot el dia sempre que els necessiteu per iniciar la sessió. No caldrà generar cap codi. Simplement podeu iniciar l'aplicació i escriure la que es mostri en aquest moment.

Pas 4: Configuració del mòdul d'autenticació PAM amb el vostre SSH

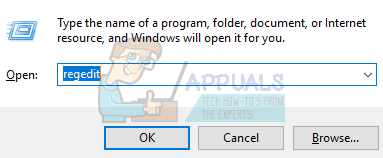

Inicieu el terminal i escriviu l'ordre següent: sudo nano /etc/pam.d/sshd

Escriviu l'ordre següent com es mostra:

Es requereix l'autenticació # 2FA pam_google_authenticator.so

Si voleu que se us demani la vostra clau de pas a través de l'aplicació Google Authenticator abans d'introduir la vostra contrasenya, escriviu l'ordre següent abans que l'ordre s'hagi introduït anteriorment:

@include common-auth

Si voleu que se us demani la clau de passada després d'haver introduït la vostra contrasenya, escriviu aquesta mateixa ordre, excepte introduïu-la després del conjunt d'ordres # 2FA anterior. Deseu els canvis prement [Ctrl] + [O] i, a continuació, sortiu de la finestra prement [Ctrl] + [X].

Pas 5: tanqueu el flux SSH paral·lel

Ara que heu acabat de configurar l'autenticació de múltiples factors, podeu tancar un dels fluxos paral·lels que teníem. Per fer-ho, escriviu l'ordre següent:

sudo systemctl reinicia ssh

El vostre segon flux de xarxa de seguretat de còpia de seguretat encara s'està executant. Ho mantindreu en execució fins que no hàgiu verificat que l'autenticació de múltiples factors funciona correctament. Per fer-ho, inicieu una nova connexió SSH escrivint:

ssh nom d’usuari@piname.local

En lloc del nom d’usuari, escriviu el nom d’usuari del dispositiu. En lloc del nom pi, escriviu el nom del dispositiu pi.

Ara es durà a terme el procediment d'inici de sessió. Escriviu la contrasenya i, a continuació, introduïu el codi que es mostra a l'aplicació Google Authenticator en aquest moment. Aneu amb compte de fer els dos passos en trenta segons. Si podeu iniciar la sessió correctament, podeu tornar enrere i repetir el pas anterior per tancar el flux de xarxa de seguretat paral·lela que teníem en marxa. Si heu seguit tots els passos correctament, hauríeu de poder reprendre amb l’autenticació de múltiples factors al vostre dispositiu Raspberry Pi ara.

Paraules finals

Igual que amb qualsevol procés d’autenticació que es posi en marxa en qualsevol dispositiu o compte, aquests factors addicionals el fan més segur que abans, però no el fan absolutament segur. Aneu amb compte quan utilitzeu el dispositiu. Estigueu alerta de les possibles estafes, atacs de pesca (suplantació d'identitat) i robatoris cibernètics als quals podria estar sotmès el vostre dispositiu. Protegiu el vostre segon dispositiu en què hàgiu configurat el procés de recuperació de codi i també el manteniu segur. Necessitareu aquest dispositiu cada vegada per tornar al vostre sistema. Mantingueu els codis de còpia de seguretat en un lloc conegut i segur en cas que alguna vegada estigueu en una posició on no tingueu accés al dispositiu del telèfon intel·ligent de còpia de seguretat.