Logotips creats per indicar les vulnerabilitats de fusió i espectre. Crèdits d’imatges: The Hacker News

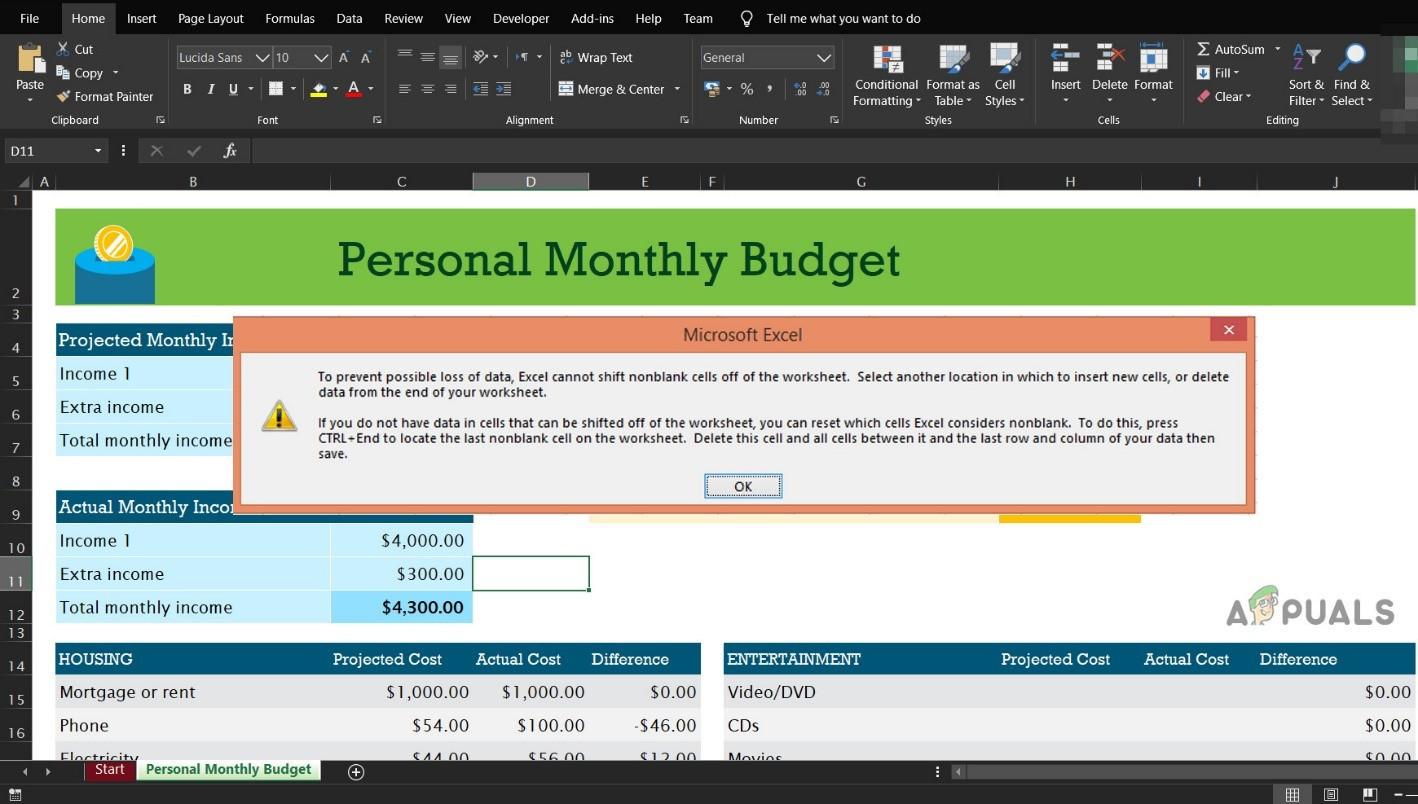

Els fabricants tecnològics van descobrir un microprocessador que infectava la vulnerabilitat l’estiu del 2017 i la informació sobre la vulnerabilitat anomenada “Spectre” va ser publicada posteriorment al públic a principis d’aquest any. Des de llavors, Intel, els xips dels quals han estat encertats en el desgavell de tot, ha guanyat una recompensa de 100.000 dòlars per informar de les vulnerabilitats evolucionades de la classe Spectre i Vladimir Kiriansky del MIT i Carl Waldspurger, autònom, han aconseguit el premi en metàl·lic per avançar investigació detallada sobre les dues vulnerabilitats més recents de la versió 1: l'Espectre 1.1 i l'Espectre 1.2, respectivament.

A Kiriansky i Waldspurger paper publicat el 10 de juliol de 2018, que descriu els detalls de les vulnerabilitats de Spectre 1.1 i Spectre 1.2, s’explica que el primer “aprofita botigues especulatives per crear desbordaments de memòria intermèdia especulatius” mentre que el segon permet a les botigues especulatives “sobreescriure dades de només lectura ”En un mecanisme similar a l’utilitzat en la vulnerabilitat de la classe Spectre 3.0 conegut com Meltdown. A causa de la naturalesa fonamental dels defectes de la classe Spectre, no són quelcom que es pugui frustrar completament mitjançant una sèrie d’actualitzacions o pedaços, sinó que requereixen un canvi complet en el disseny bàsic de processament d’ordinadors, però la bona notícia sobre aquest tema és que els atacs només poden tenir lloc en dispositius que permetin una major llibertat d’explotació on el codi maliciós pot inhibir i executar-se.

Per evitar l'explotació, Microsoft Windows ha publicat actualitzacions de programari que actualitzen les definicions de seguretat del sistema operatiu i el navegador Chrome ha publicat actualitzacions de seguretat que impedeixen que el javascript d'un lloc accedeixi al d'un altre per aturar la derivació del codi d'una memòria. ubicació a una altra en conjunt. Simplement fer actualitzacions en aquests dos fronts redueix el risc d’explotació en un 90%, ja que protegeix el dispositiu a la part inicial i restringeix la injecció de malware des d’Internet. Sense contingut maliciós resident que utilitzi el temps de memòria cau per atacar en determinats punts per tal d’extreure informació privada emmagatzemada al dispositiu, els dispositius suposadament estan a l'abast dels atacs de la classe Spectre.

Intel ha llançat actualitzacions del sistema per corregir les gestions el millor possible en l’estat actual dels seus dispositius i Microsoft ha publicat guies de mitigació fàcils d’utilitzar al seu lloc web per permetre als usuaris evitar els atacs seguint uns senzills passos al seu propi PC. . L'impacte de les vulnerabilitats de la classe Spectre varia d'una branca a l'altra del defecte, però pot estar tan latent com pràcticament res; d'altra banda, pot suposar amenaces de seguretat mitjançant l'extracció de dades o fins i tot representar amenaces físiques al dispositiu mitjançant la sobrecàrrega del processador. de manera que es sobreescalfa com es veu, no prou irònicament, en uns quants dispositius HP Spectre que s’enfronten a la vulnerabilitat Spectre 3.0 Meltdown.

Per entendre el virus de la classe Spectre i per què és possible que no ens n’emportem aviat, cal entendre la naturalesa de la metodologia emprada en els processadors d’ordinadors actuals, que s’explica bé a l’Anàlisi d’Intel dels canals laterals d’execució especulativa. Paper blanc . En una carrera per obtenir la màxima potència de processament, molts processadors, com el propi Intel, han emprat una execució especulativa que anticipa una ordre prèviament per permetre una execució perfecta que no necessita esperar a que s’executin les ordres anteriors abans que es pugui executar la següent. Per millorar les prediccions, el mecanisme utilitza mètodes de memòria cau de canals laterals que observen el sistema. En això, es pot utilitzar un canal lateral de sincronització de la memòria cau per avaluar si existeix una informació particular a un determinat nivell de memòria cau. Això es mesura en funció del temps que es triga a recuperar els valors a mesura que el període d’accés a la memòria trigui a ser més llarg, es pot deduir que com més lluny quedi aquesta peça de dades. L'abús d'aquest mecanisme d'observació silenciosa en processadors d'ordinadors ha conduït a la possible filtració d'informació privada del canal lateral, suposant una estimació del seu valor de la mateixa manera que es fa per predir les execucions d'ordres tal com es pretenia.

Les vulnerabilitats de la classe Spectre funcionen d’una manera que explota aquest mecanisme. La primera variant és aquella en què un malware envia un pseudo codi d’ordres que demana que es facin les operacions especulatives per accedir a la ubicació de la memòria necessària per continuar. Les ubicacions que normalment no estan disponibles a la memòria es posen a disposició del programari maliciós mitjançant aquest bypass. Un cop l'atacant pugui col·locar el programari maliciós en un lloc on estigui interessat a extreure informació, el programari maliciós pot actuar per enviar el treballador especulatiu més enllà dels límits per recuperar les operacions mentre filtra la memòria d'interès al nivell de memòria cau. La segona variant de les vulnerabilitats de la classe Spectre utilitza un enfocament similar, tret d'una línia lateral ramificada que dedueix els valors de les dades de la mateixa manera en cooperació amb una operació especulativa principal.

Com podeu comprendre ara, pràcticament no hi ha res que pugueu fer per resoldre aquest problema, ja que els actors malintencionats han aconseguit trobar maneres d’enfonsar-se les mateixes escletxes del teixit que fonamenta la base dels processadors d’ordinadors Intel (i altres, inclosos els IRM). . L'única acció que es pot fer en aquest moment és una acció mitigadora preventiva que impedeixi que aquests actors maliciosos puguin residir al sistema i aprofitar aquesta vulnerabilitat fonamental del dispositiu.

Intel: el processador més impactat