Huawei (Souce - Huawei Press Event)

Els Estats Units fa temps que reivindiquen que Huawei amenaçava la seva seguretat digital. Ara, una empresa de seguretat afirma haver desenterrat diverses portes posteriors potencialment explotables en alguns dels programes que la companyia xinesa va desplegar. A mesura que la carrera per desplegar xarxes 5G augmenta, aquestes afirmacions podrien posar en perill les perspectives empresarials del gegant de les telecomunicacions i les xarxes a tot el món.

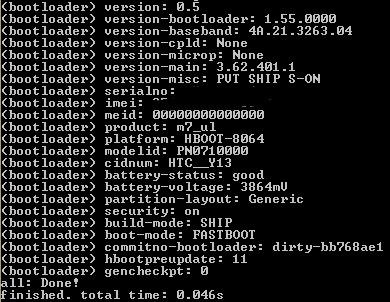

Investigadors de la signatura de seguretat de l’IoT Finite State han revelat aparentment que més de la meitat dels equips del gegant de telecomunicacions de la Xina, Huawei, tenen “almenys una porta del darrere potencial”. Hi ha proves substancials que el firmware del dispositiu de xarxa de Huawei tenia defectes, que podrien haver estat desplegats deliberadament per fer-los vulnerables, afirmen la firma. Mentre feia la seva investigació sobre el programari de Huawei instal·lat als seus equips de xarxa, la companyia va dir: “Hi ha proves substancials que les vulnerabilitats del dia zero basades en corrompiments de memòria són abundants al firmware de Huawei. En resum, si incloeu vulnerabilitats d’accés remot conegudes juntament amb possibles portes posteriors, els dispositius Huawei semblen tenir un alt risc de compromís potencial ”.

Les conclusions extretes pels investigadors de seguretat de Finite State semblen bastant similars a les que Ian Levy, director tècnic del Centre Nacional de Seguretat Cibernètica (NCSC) del Regne Unit, una unitat de l’agència d’espionatge GCHQ, havia extret a principis d’aquest mes. Aleshores, Levy acabava de concloure l’avaluació de l’equip de Huawei per sobre de les constants afirmacions que els equips de xarxa 5G de la companyia xinesa podrien ser utilitzats per la Xina per dur a terme campanyes generalitzades d’espionatge patrocinades per l’Estat. Levy havia afirmat que les mesures de seguretat desplegades per Huawei en els seus equips eren 'objectivament pitjors i de mala qualitat' en comparació amb tots els seus competidors en el negoci de xarxes per cable i sense fils. 'Des del punt de vista tècnic de la seguretat de la cadena de subministrament, els dispositius Huawei són dels pitjors que hem analitzat mai', va afirmar Levy.

El van assenyalar els investigadors al seu informe que malgrat els compromisos públics de Huawei per millorar la seguretat, l’anàlisi va revelar que la 'postura de seguretat' de Huawei 'està disminuint amb el pas del temps'. Els investigadors van afirmar que van examinar uns 558 productes de xarxes empresarials de Huawei. Segons els informes, van pentinar 1,5 milions de fitxers a prop de 10.000 imatges de firmware.

Huawei va deixar més de cent defectes de seguretat i vulnerabilitats?

L'anàlisi aparentment va revelar que més del 55 per cent de les imatges del microprogramari tenen almenys una porta posterior potencial. Algunes de les escletxes de seguretat notables i les vulnerabilitats aparentment intencionades que queden dins dels fitxers de firmware inclouen credencials codificades que es podrien utilitzar com a ús insegur de portes posteriors i claus criptogràfiques. La companyia també va afirmar haver observat 'indicacions de pràctiques deficients de desenvolupament de programari'. En general, Finite State afirma haver descobert unes 102 vulnerabilitats conegudes de mitjana en cada imatge de firmware de Huawei. Es va informar que també hi havia evidències de nombroses vulnerabilitats de dia zero.

'Hi ha un problema sistemàtic a Huawei i això és el que podem mostrar aquí'. Una sonda de seguretat a gran escala dels equips de xarxa de Huawei troba que l’engranatge de la firma xinesa suposa un risc elevat per als usuaris / via @globeandmail https://t.co/da3nnnAwdC

- Steven Chase (@stevenchase) 26 de juny de 2019

Un aspecte interessant que va aparèixer durant l’anàlisi va ser l’ús de components de programari de codi obert per part de Huawei. Huawei confiava regularment en OpenSSL. La plataforma de codi obert és una biblioteca criptogràfica d’ús habitual per protegir i xifrar les comunicacions digitals. En paraules simples, OpenSSL és utilitzat sovint pels llocs web per habilitar HTTPS. Segons els investigadors de seguretat, Huawei no va actualitzar aquest programari de codi obert. 'L'edat mitjana dels components de programari de codi obert de tercers al firmware de Huawei és de 5,36 anys'. A més, hi ha 'milers d'instàncies de components que tenen més de deu anys d'antiguitat'. Pel que sembla, alguns dels programes obsolets i obsolets van deixar els equips de Huawei vulnerables a l’infame Heartbleed, un virus molt notori i de gran difusió el 2011.

Huawei és l’única empresa que utilitza programari de codi obert?

És important tenir en compte que empreses similars a Huawei solen confiar en programari de codi obert per accelerar el desenvolupament i el desplegament de programari en maquinari. A més, aquestes empreses solen descobrir portes posteriors i vulnerabilitats i es precipiten a corregir-les. En essència, és una pràctica molt habitual. Però el que és fins i tot important és que les empreses sovint actualitzen el programari i intenten utilitzar la versió més recent o la més estable que té diverses correccions d’errors.

Singapur manté les opcions obertes a les xarxes Huawei i 5G https://t.co/kXLKx2TFVG

- Faisal S. (@ whiz913) 27 de juny de 2019

Actualment, els principals competidors de Huawei són Ericsson, Nokia i Cisco. Per cert, totes aquestes empreses estan dissenyant les seves pròpies iteracions d’equips de xarxa 5G d’alta velocitat i latència molt baixa. Aquestes organitzacions segueixen avaluant la combinació de maquinari més òptima per complir els molts requisits del 5G, inclosa la connexió fiable als dispositius Internet de les Coses (IoT), cotxes connectats i altres dispositius electrònics. Tot i que el 5G es basa en tecnologies i protocols de comunicació establerts, la plataforma ha d’utilitzar molta tecnologia d’avantguarda. A més, el nou estàndard de comunicació mòbil té un abast molt superior en comparació amb tots els estàndards anteriors. Per tant, és fonamental establir una seguretat forta i evitar una violació de dades o filtracions d'informació.

Etiquetes Huawei

![[RESOLU] El Windows passa al mode de repòs en lloc de bloquejar la pantalla](https://jf-balio.pt/img/how-tos/64/windows-goes-sleep-mode-instead-locking-screen.jpg)